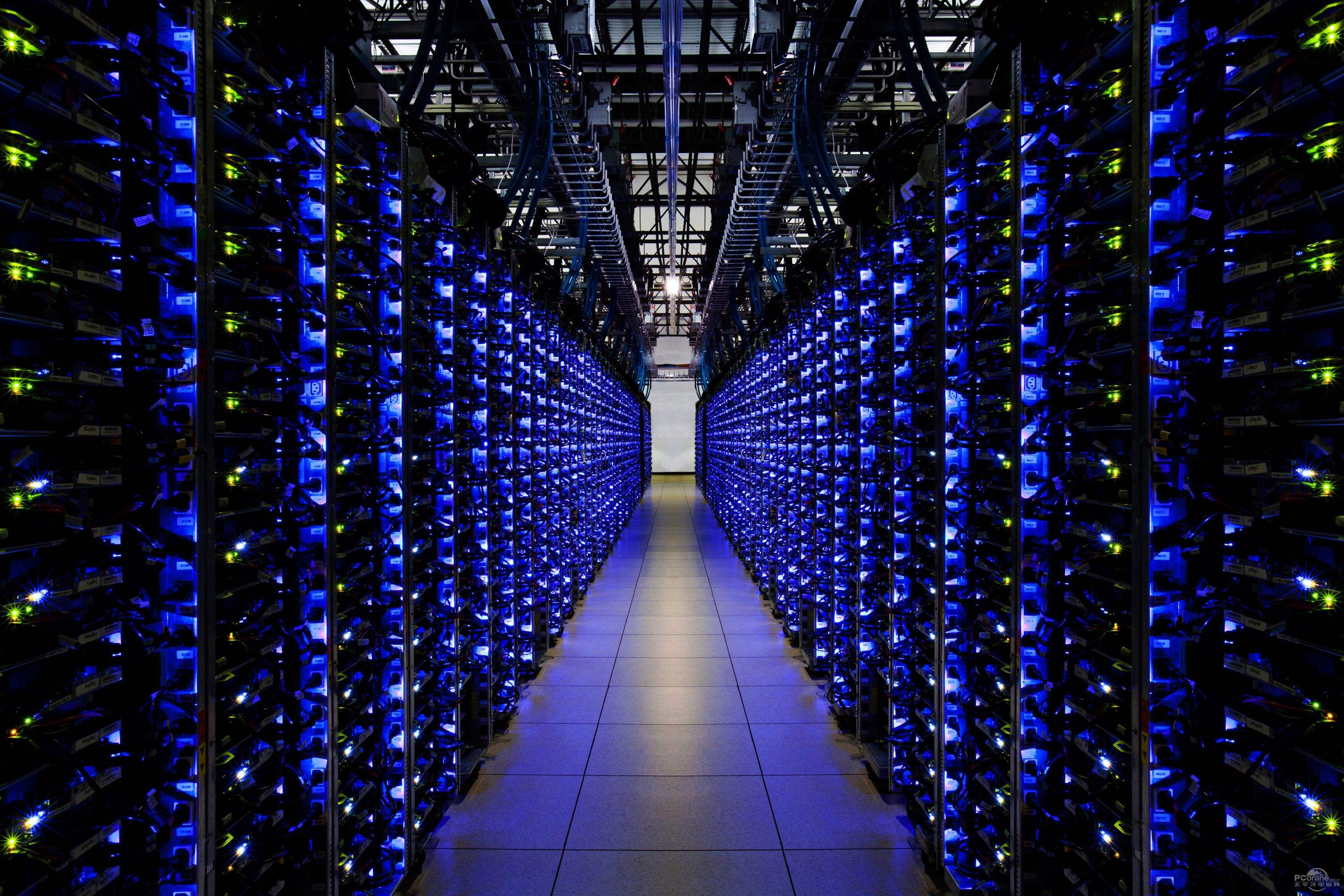

数据中心网络安全管理安全生产技术

1.SSH因为Telnet沒有出示安全性的验证方法,且根据TCP传送的通讯內容全是密文的,即便开启了AAA验证,键入的登录名和登陆密码还可以根据抓包软件剖析来得到;因为对系统Telnet客户不开展繁杂的认证,DoS进攻、服务器IP蒙骗、路由器蒙骗等进攻都将会给网络服务器产生致命性威协,因而存有着非常大的安全风险。根据SSH管理方法网络交换机,SSH(SecureShell)是在Telnet基本上发展趋势起來的一种安全性的远程登陆协议书,协议书号22,它适用password和RSA验证,对数据信息开展DES和3DES等数据加密(因为DES的安全系数不高,SSH2中已不兼容DES),合理避免了对登陆密码的监听,维护了数据信息的一致性和可信性,确保了数据信息的安全性传送。非常是针对RSA验证的适用,对称加密和对称加密的混和运用,密匙的安全性互换,最后完成了安全性的对话全过程。

不在安全性的互联网上立即开展远程登陆和文件传送是不安全的,登录名、登陆密码、数据信息都将会被不法工作人员捕获。

SSH应用验证和数据加密来维护不安全的互联网上的通讯,数据中心网络安全管理安全生产技术SSH分成手机客户端和服务器端,服务器端的著名服务器端口为22。SSH是SecureShell的通称,汉语可称为安全性机壳,现阶段有stelnet(securetelnet)和SFTP(SecureFTP)二种运用。Stelnet进行远程登陆,SFTP进行文件传送,与telnet和FTP的作用同样,可是协议书的解决彻底不一样。

2.SNMPV3

因为SNMP承重于UDP以上,因此SNMP非常容易被不法客户运用掩藏IP开展进攻。非常是当网络攻击先捕捉到合理合法SNMP总流量后,SNMP对其基本上不设防。也正由于这般,SNMP一直无法获得规模性的应用。在这类前提条件下。SNMPV3应时而生。SNMPV3适用MD5或SHA验证和DES或AES数据加密。进而为SNMP协议书出示了有效的安全性特点。

3.普遍协议书的信赖源操纵

机器设备适用对SNMP、TELNET/SSH设置手机软件ACL,来限制仅有合理合法的子网或是IP才可以浏览机器设备的这种协议书。

4.端口镜像

因为目前互联网对大家的工作中、日常生活都是有极为长远的危害。高可用性的互联网也愈来愈遭受关心。高可用性包括双层含意:一是互联网自身不发现异常;二是互联网发现异常后可以快速修复。因而,目前对网络安全管理维护保养工作人员快速精准定位的工作能力明确提出了很高的规定。端口镜像做为网络安全管理维护保养工作人员非常好的互联网情况监管方式变成网络安全管理维护保养人员定位系统难题的一个关键构成部分。端口镜像有两大类:远程控制端口镜像和当地镜像系统。

当地镜像系统就是指将网络交换机的一个或好几个端口号的报文格式拷贝到本网络交换机的一个监管端口号,用以报文格式的剖析和监控。比如:能够 将Ethernet0/1端口号上的报文格式拷贝到特定监管口Ethernet0/2,根据监管口Ethernet0/2上联接的协议书检测仪开展检测和纪录。现阶段我厂全部的可管理方法网络交换机都完成了这一作用。

但当地镜像系统在具体运用中存有一定的缺点,比如:当网络交换机并不是集中化置放在一个管理中心主机房里时,以便检验分散化在不一样地区的网络交换机上的端口号必须维护保养工作人员跑到当场开展镜像系统观察。以便减少维护保养工作人员的维护保养劳动量,远程控制镜像系统的作用随后在一些生产商的网络交换机上造成了。远程控制镜像系统提升了被镜像系统端口号和镜像系统端口号务必在同一台网络交换机上的限定,使被镜像系统端口号和镜像系统端口号间能够 超越好几个计算机设备,那样维护保养工作人员就可以坐着管理中心主机房以根据检测仪观察远侧被镜像系统端口号的数据信息报文格式了。

网络交换机的端口镜像,理想化情况下被镜像系统的数据信息报文格式应当可以穿越重生三层互联网抵达远端镜像系统端口号,但因为现阶段被镜像系统的端口号所属的网络交换机多见中低端二层交换机,出自于成本费和完成难度系数的考虑到,现阶段生产厂家完成的远程控制镜像功能都没法穿越重生三层互联网。

远程控制镜像功能通称为RSPAN。RSPAN完成的作用为将全部的被镜像系统报文格式根据一个独特的RSPANVLAN传送到远端镜像系统端口号。

在全部作用完成上关键由下列机器设备来参加进行:

Sourceswitch

必须被检测的端口号所属的网络交换机,在该网络交换机上存有三种端口号:

Sourceport

被检验的客户端口号,根据在ASIC中设定镜像系统bit特性将客户数据信息报文格式拷贝到特定的Reflectorport。sourceport能够 有好几个,针对中低端网络交换机只有完成入方位报文格式的镜像系统,针对繁杂的网络交换机能够 完成端口号双重报文格式的镜像系统。

Reflectorport

该端口号的Pvid为专用型的RSPANvlanid,且为untag端口号,另外该端口号处在內部自环情况。从sourceport镜像系统来的TAG报文格式从该端口号輸出时tag被脱离,另外因为该端口号自环,因而全部报文格式又被再次从该端口号键入,因为该端口号的Pvid为RSPANvlanid,因而全部的镜像系统报文格式会以新的RSPANvlan在全部vlantrunk端口号上开展广播节目(目地MAC始终学习培训不上,因此始终为全部端口号广播节目)。

Trunk端口号

将镜像系统报文格式发送至正中间网络交换机或是目地网络交换机。

Intermediateswitch

该机器设备上只存有Trunk端口号,是正中间网络交换机致力于RSPANvlan开拓的一条通道。

在全部的vlantrunk端口号上广播节目RSPANvlan的报文格式,以便降低多余的废弃物广播节目,必须在中间网络交换机上针对vlantrunk端口号开展RSPANvlan的裁掉,使正中间网络交换机和接监测设备的网络交换机相接的vlantrunk端口号才具有RSPANvlan的根据的工作能力。

Destinationswitch

联接监测设备的网络交换机,在该网络交换机上存有二种端口号:

Destinationport

远程控制镜像系统报文格式的监管端口号。源端口号的报文格式历经RSPANvlan的恰当分享,最后能够 在Destinationport上接受到。

Trunk端口号

接受远程控制镜像系统报文格式。

Remote-probeVLAN

即上文常说的RSPANvlan。以便完成远程端口管理方法作用,在三类网络交换机上必须界定一个独特的VLAN,这一VLAN称作Remote-probeVLAN。全部的被镜像系统的报文格式根据该VLAN从源网络交换机传送到目地网络交换机的镜像系统端口号,完成从目地网络交换机对源网络交换机的远程端口的报文格式开展监管。Remote-probeVLAN具备下列特性:

该VLAN内的全部端口号的PVID(PortVLANID)都不可以为Remote-probeVLANID;

该VLAN中的全部端口号都务必是Trunk端口号或Fabric端口号,不可以包括Access端口号和Hybrid端口号;

针对默认设置VLAN、管理方法VLAN、FabricVLAN、协议书VLAN不可以配出Remote-probeVLAN;

该VLAN中不可以包括远程控制镜像源端口号。

5.客户的分类管理

对登陆客户采用等级分类体制,管理权限从低到高分成四级,先后为:浏览级、监控级、系统软件级、管理方法级。对客户登陆密码选用加密技术开展储存,并限定一次联接登陆失败的频次来避免动态口令被穷举法获得,并在机器设备上设定警告性的登陆提醒。

6.客户主视图维护

当管理人员急事离开时能够 锁住当今客户主视图。避免不法工作人员乘飞机盗取管理人员的管理权限。另外机器设备还出示请求超时锁住作用。

数据中心网络安全管理安全生产技术,大数据中心安全性解决方法为大数据中心出示了创建在全程速网络基础知识上的安全防护进攻需要的界限安全性、深层防御力及架构安全性对策。它可维护大数据中心中重要运用和信息保密数据信息;提高大数据中心的经营高效率,并快速建立新的安全性应用场景来适用新的工作流程。

根据有着一个高宽比不断、合理、可调节的大数据中心互联网,公司可减轻市场竞争工作压力、扩展销售市场范畴、加快新服务项目的问世,走向未来出示一条高效率安全性的可持续发展观之途。